Sommaire

Dans un monde où la cybermenace évolue sans cesse, la protection contre les malwares devient une composante fondamentale de la sécurité informatique. Les avancées technologiques dans ce domaine ne cessent de surprendre par leur ingéniosité et leur efficacité. Découvrez comment les dernières innovations permettent de contrer les attaques malveillantes et assurent la préservation de vos données numériques.

Les technologies de détection comportementale

Face à la sophistication croissante des logiciels malveillants, la détection comportementale émerge comme une approche incontournable dans la prévention et la neutralisation des menaces. Au coeur de cette stratégie, l'analyse comportementale s'appuie sur des algorithmes avancés de machine learning, permettant aux systèmes de sécurité informatique d'apprendre de manière continue et d'analyser en temps réel les comportements des applications. Une fois qu'un modèle de comportement normal est établi, la technologie peut alors identifier des anomalies de comportement, signes potentiels d'une activité malveillante.

La détection proactive entre en jeu lorsqu'une action dévie des schémas standard d'utilisation ou d'exécution. C'est là qu'intervient l'intelligence artificielle, en affinant constamment les méthodes de surveillance pour détecter non seulement les malwares connus, mais également les nouvelles menaces émergentes. La heuristique comportementale, terme technique désignant ces méthodes avancées, symbolise l'adaptabilité et la réactivité cruciales face à l'évolution incessante des cyberattaques. Les spécialistes en cybersécurité sont recommandés d'approfondir leurs connaissances dans ce domaine pour mieux anticiper et réagir aux stratégies élaborées par les cybercriminels.

L'importance de la sécurisation des points de terminaison

Avec la multiplication des cyberattaques, la sécurisation des points de terminaison, ou protection des endpoints, s'impose comme une composante fondamentale de la stratégie de défense en profondeur des entreprises. Cette approche globale intègre des mécanismes de prévention des intrusions pour anticiper les menaces, mais aussi des systèmes de détection et de réponse aux incidents, capables de réagir en temps réel à une attaque. L'implémentation d'une sécurité multicouche garantit une couverture optimale, chaque couche offrant une ligne de défense supplémentaire contre les malwares. Parmi les solutions techniques à l'avant-garde, on compte l'Endpoint Detection and Response (EDR), outil spécialisé qui surveille en continu les activités suspectes et fournit des outils d'investigation et de neutralisation des menaces. Ce dispositif est recommandé pour toute entité soucieuse de renforcer sa résilience face aux cybermenaces.

La segmentation réseau comme outil de défense

La segmentation réseau représente une stratégie de défense permettant de limiter la propagation des malwares en créant plusieurs sous-réseaux indépendants au sein d'une organisation. En implémentant une politique de sécurité rigoureuse, qui inclut la segmentation, les administrateurs réseau qualifiés sont en mesure de contrôler l'accès aux ressources et de renforcer l'isolation des menaces. Cette approche réduit significativement le risque d'une attaque généralisée, car même en cas de compromission, l'impact reste confiné à un sous-segment spécifique. La "micro-segmentation" va un pas plus loin en affinant la segmentation à un niveau granulaire, offrant ainsi un contrôle d'accès encore plus précis et une meilleure isolation des menaces, ce qui constitue une barrière supplémentaire face aux tentatives d'infiltration par des logiciels malveillants.

Le recours aux solutions basées sur le cloud

Face aux menaces évolutives que représentent les malwares, les solutions cloud émergent comme un rempart efficace, notamment grâce à leur capacité de mise à jour en temps réel. Cette caractéristique assure que les défenses d’un système informatique sont toujours à la pointe contre les dernières variantes de logiciels malveillants. En effet, les signatures de malwares sont continuellement actualisées, offrant ainsi une protection centralisée et à jour à l’ensemble des utilisateurs du réseau. En matière de scalabilité, les solutions cloud brillent par leur flexibilité : elles peuvent facilement s'adapter à la croissance des besoins d'une entreprise sans que cela ne nécessite une révision complète de l'infrastructure de sécurité.

Un concept technique incontournable dans ce domaine est le Sandboxing dans le cloud. Cette approche permet d'isoler les menaces potentielles dans un environnement contrôlé, ce qui empêche la propagation des malwares et permet une analyse approfondie des comportements suspects. C'est un domaine où l'expertise d'un architecte de solutions cloud est particulièrement précieuse, car il s'agit de concevoir des systèmes de sécurité qui non seulement protègent contre les intrusions actuelles, mais sont également évolutifs face aux menaces futures.

Pour ceux qui souhaitent s'informer davantage sur les meilleurs outils de sécurité actuellement disponibles sur le marché, une ressource utile peut être trouvée sur Europe1, qui propose un comparatif des meilleurs antivirus de l'année 2025 : https://www.europe1.fr/technologies/top-10-des-meilleurs-antivirus-2025-comparatif-est-classement-703760. Cette liste pourrait être bénéfique pour ceux qui cherchent à renforcer leur arsenal de défense informatique.

Les apports de la cryptographie dans la sécurisation des données

La cryptographie constitue un pilier fondamental dans la lutte contre les cybermenaces, en offrant des mécanismes robustes pour assurer la confidentialité, l'intégrité des données et l'authentification. Avec l'émergence de techniques de chiffrement de plus en plus sophistiquées, la cryptographie avancée se présente comme une réponse efficace aux stratagèmes élaborés par les cybercriminels. Au cœur de ces innovations se trouve la cryptographie asymétrique, une méthode qui utilise une paire de clés distinctes – une publique et une privée – améliorant ainsi le niveau de sécurité lors des échanges d'informations.

L'intégration du chiffrement des données dans les logiciels anti-malwares s'avère primordiale, offrant aux utilisateurs une couche supplémentaire de protection. En effet, même si des données venaient à être interceptées, le chiffrement les rendrait inutilisables sans la clé de déchiffrement appropriée. Un expert en cryptologie pourra apporter une perspective détaillée sur l'implémentation de ces techniques et sur la manière dont elles renforcent les dispositifs de sécurité existants, en neutralisant les tentatives d'intrusion et en préservant la confidentialité des informations.

Similaire

Comment les groupes électrogènes conteneurisés transforment-ils l'industrie ?

Comment l'automatisation transforme-t-elle le secteur créatif ?

Pourquoi investir dans la tech est crucial pour l'avenir économique ?

Comment les licences de logiciels à prix réduit stimulent la productivité?

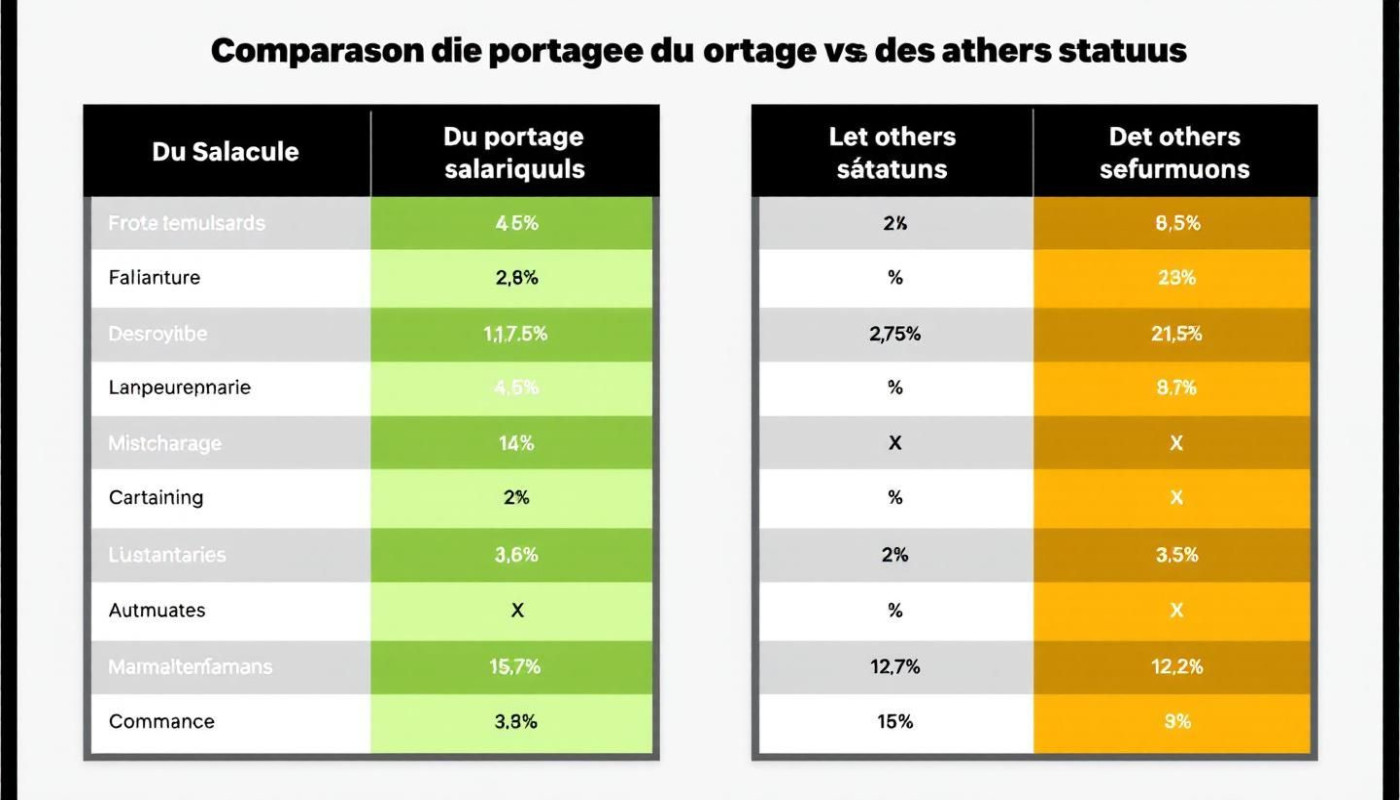

Débat sur l'efficacité du portage salarial versus les autres statuts juridiques

Économie d'énergie pour les appareils connectés Astuces pour une maison intelligente plus verte

Analyse des meilleurs outils de collaboration à distance pour les professionnels de la technologie

Les défis du SEO pour les startups technologiques meilleures pratiques pour un référencement efficace

Stockage cloud personnel versus entreprise Analyse comparative des meilleures solutions en 2023

Exploration des nouvelles plateformes de conversation IA en 2024

5G et IoT quelle est la situation actuelle en France et perspectives d'avenir

Tendances émergentes en intelligence artificielle à surveiller en 2023

L'évolution des wearables en santé la montée en puissance de la télémédecine

Comment les applications d'IA gratuites transforment-elles notre quotidien ?

Impact environnemental de l'intelligence artificielle et pratiques durables

Stratégies pour maintenir un trombinoscope à jour dans un environnement professionnel dynamique

Guide complet sur l'utilisation des caméras espion pour la sécurité domestique

Exploration des futurs possibles avec les générateurs d'images basés sur l'intelligence artificielle

Exploration des avantages de l'intelligence artificielle dans la gestion de projets créatifs

Les dernières tendances en matière de design UX/UI : ce que révèle la formation parisienne

Les nouveautés en vidéoprojection dévoilées au dernier CES

L'impact des nouvelles technologies sur la créativité dans le monde de la publicité